任意代码&命令执行

任意代码执行漏洞

任意代码执行漏洞的原理

1 | ##漏洞产生原理: |

任意代码执行漏洞的危害

1 | 1.执行任意的代码,例如协议脚本文件 |

任意代码执行漏洞的利用

相关函数:

1.eval()

1 | ##示例代码 |

2.assert()

1 | ##示例代码 |

3.preg_replace()

1 | ##示例代码 |

4.create_function()

1 | ##示例代码 |

5.array_map()

1 | ##示例代码 |

6.call_user_func()

1 | ##示例代码 |

7.call_user_func_array()

1 | ##示例代码 |

8.array_filter()

1 | ##示例代码 |

9.usort()

1 | ##示例代码 |

10.uasort()

1 | ##示例代码 |

拓展:

1 | ##动态函数调用 |

任意代码执行漏洞的防御

1 | 1.对于eval( )等函数一定要保证用户不能轻易接触eval或者其他代码执行的的参数或者用正则严格(preg_replace /e)判断输入的数据格式。 |

任意命令执行漏洞

任意命令执行漏洞的原理:

1 | ##漏洞产生原理: |

任意命令执行漏洞的利用

命令执行相关函数:

一、有回显函数

1.system(args)

1 | ##payload示例: |

2.passthru(args)

1 | ##payload示例: |

二、无回显函数

1.exec(args,$arr)

1 | ##payload示例: |

2.shell_exec(args) (无回显-必须echo输出)

1 | ##payload示例: |

3.反引号:``

1 | ##payload示例: |

4.popen(handle,mode)

1 | ##打开是资源需配合fread读或fget读 |

5.proc_open(‘cmd’,’flag’,’flag’)

1 | ##payload示例: |

命令执行相关符号

1 | ps:Llinux 下支持分号 ”;”分隔命令。 |

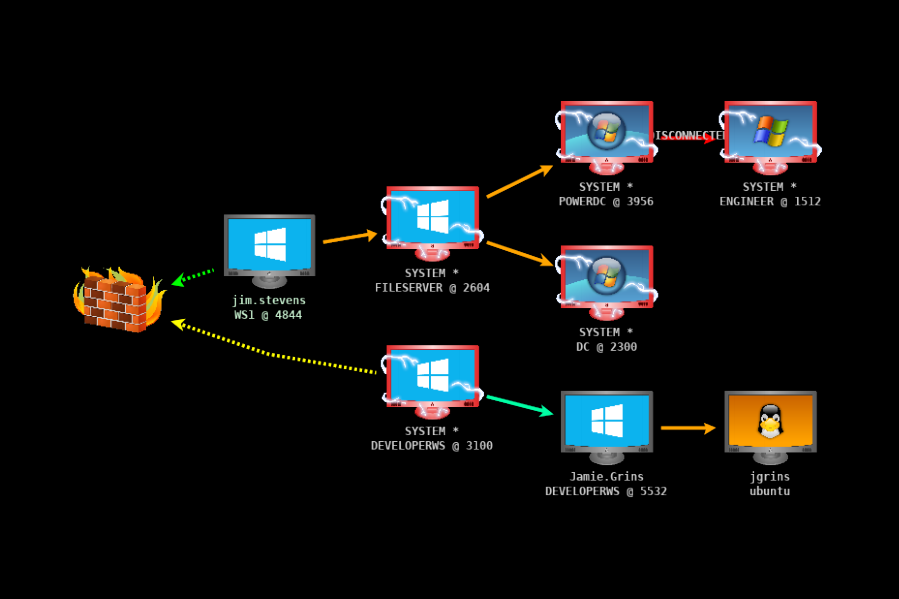

任意命令执行漏洞的危害

1 | 1.继承Web服务器程序的权限,去执行系统命令 |

任意命令执行漏洞的防御

1 | 漏洞修复方案: |

拓展:

1 | ##拓展知识 certutil是windows下一款下载文件的工具 |

本文为小余同学的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。