大佬的HW经验(蓝队方向)

大佬的HW经验笔记:

这是大佬分享的一点HW经验,记录一下,学习学习!!!!

HW目标:

参演单位的关键基础设施及重要信息系统单位

HW甲方五个阶段:

- 准备阶段:

- 编写方案

- 确定目标系统

- 全网资产梳理

- 安全设备了解

- 安全厂商沟通

- 部署WAF、天眼、蜜罐、主机加固

- 内部集权系统梳理

- 防守队伍沟通

- 安全自查和整改阶段:

- 应用系统梳理

- 开展安全检查

- 完善安全设备

- 其他安全措施

- 攻防预演习阶段

- 正式演习阶段:

- 分组工作职责

- 安全设备监测

- 天眼监测

- 封禁IP

- 失陷检测

- 日志、存储目录检查

- 总结阶段:

- 组织队伍攻击情况

- 防守情况

- 安全防护措施

- 监测手段

- 响应和协同处置

应急响应相关:

应急响应/身份溯源拆分报告的提交方式:

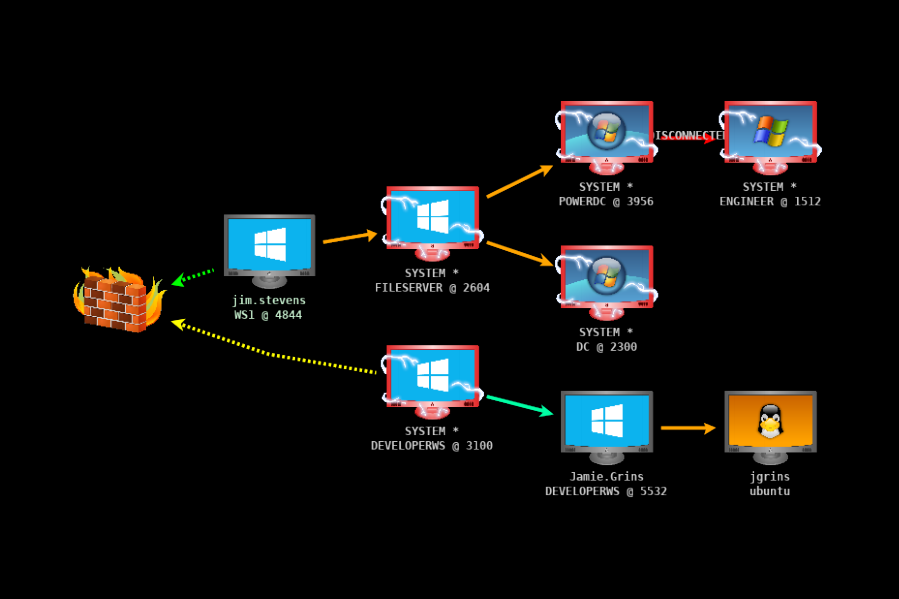

- 关于被入侵成功的时候,防守方需要第一时间止损,清除更多的攻击权限,防止攻击方截图写报告,最快的办法就是跟失陷主机可疑的关联主机全部断网

- 应急响应报告更多的阐述攻击者入侵方法及漏洞详情,横向移动过程及影响范围,处置时间线和具体结果

- 关于攻击者的身份溯源的报告可以单拆为一份溯源报告,等HW最后在提交(防止攻击队知晓)

报告的可读性、逻辑性、完整性直接决定了加分高低

对于防守能力较强的客户,因为未被成功攻击过,加分手段只剩下对攻击者的溯源报告,溯源报告的条件限制:

- IP必须是攻击过目标单位的,且是攻击队理解的攻击成功(蜜罐也算)

- 对于攻击者背景有具体的判定及依据,并且能在报告中表明使人信服

攻击队手法的变化:

- 0day数量增加,更是爆出了各种安全设备的漏洞

- 社工数量增加,社工手法升级

- 针对性钓鱼邮件增加

- 外网利用已知公开漏洞数量减少

- 更注重流量加密隐藏攻击行为:冰蝎、哥斯拉、自用双向加密webshell

- 不使用阿里云、腾讯云进行攻击,使用小厂云服务器

- 扫描、VPN打击、社工钓鱼都有专门的团队,分工明确

本文为小余同学的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。