常见安全设备学习笔记

安全设备功能及部署

主流安全设备:

- 防火墙

- 入侵防御系统(IPS)

- 防毒墙

- WEB应用防火墙(WAF)

- 网闸

- 上网行为管理

防火墙:

一、基本功能

- 地址转换

- 访问控制

- VLAN支持

- IP/MAC绑定

- 带宽管理(QoS)

- 入侵检测和攻击防御

- 用户认证

- 动态IP环境支持

- 数据库长连接应用支持

- 路由支持

- ADSI拨号功能

- SNMP网管支持

- 日志审计

- 高可用性

二、扩展功能

- 防病毒

- VPN

- IPSEC VPN

- PPTP/L2TP

三、基本功能简述

网络地址映射

1.1 内网服务器的私有IP地址映射为公网IP

1.2 隐藏内网的网络结构

访问控制

2.1 基于源/目的IP地址

2.2 基于源/目的端口

2.3 基于时间

2.4 基于用户

2.5 基于流量

2.6 基于文件

2.7 基于网址

2.8 基于MSC地址

四、防火墙&路由器

路由器功能

1.1 主要功能:路由

1.2 次要功能:访问控制

防火墙功能

2.1 主要功能:访问控制

2.2 次要功能:路由

总结

3.1 防火墙是路由访问控制功能的专业化产品

3.2 防火墙的路由功能在部分环境下可替代路由器

3.3 防火墙的路由功能无法完全取代路由器的路由专业功能

3.4 许多环境中防火墙和路由器同时承担各自的主要功能

入侵防御系统(IPS)

一、作用

- 拦截已知攻击

- 为已知漏洞提供虚拟补丁

- 速率或流量控制

- 行为管理

PS:IPS可提供有效的、防火墙无法提供的应用层安全防护功能。但为了避免误报,IPS对于未知攻击的防御能力几乎没有

二、入侵防御&入侵检测

| 入侵防御系统(IPS) | 入侵检测系统(IDS) |

|---|---|

| 在线,流量必须经过IPS | 旁路,通过镜像获取数据 |

| 实时,时延必须满足业务需求 | 准实时,可接受秒级时延 |

| 立刻影响网络报文 | 对网络及业务无直接影响 |

| 作用范围有限制 | 监控范围广 |

三、IPS部署

IPS应当独立部署在防火墙与公司内部网络之间,且所有流量都经过IPS

防毒墙

一、作用

过滤垃圾邮件、病毒、蠕虫。可以针对重点网段进行深度保护。一般部署在防火墙与服务器之间。拥有专门的蠕虫库进行识别,同时还采用入侵防御技术、IP/端口/数据包封锁技术,优化蠕虫识别机制,不仅可以过滤已知蠕虫,还可以在未知蠕虫爆发时进行拦截。

二、防毒墙&防火墙

| 防毒墙主要功能 | 防火墙主要功能 |

|---|---|

| 专注病毒过滤 | 专注访问控制 |

| 阻断病毒体传播 | 控制非授权访问 |

| 工作范围ISO2-7层 | 工作范围ISO2-4层 |

| 识别数据IP、还原传输文件 | 识别数据IP |

| 运用病毒分析技术处置病毒体 | 对比规则控制访问 |

| 具有防火墙访问控制功能模块 | 不具有病毒过滤功能 |

WEB应用防火墙(WAF)

一、作用

WAF是一款专门针对企业网站进行安全防护的产品。能够针对WEB应用攻击提供更全面、更精准的防护,尤其对一些可以”绕过“传统防火墙和IPS的攻击方法,可以精准地阻断。正应如此,WAF可以对:数据盗窃、网页篡改、网站挂马、虚假信息传播、针对客户端的攻击等行为,提供完善的解决方案。

二、功能

- WEB攻击防护

- 网页防篡改

- WEB加速

- DDOS攻击防护

- 漏洞扫描

- 敏感信息泄露

- 状态监控告警

- 网站效能分析

三、WAF部署

WAF一般部署在web服务器的下一跳,通常情况下,WAF放在企业对外提供网站服务的DMZ区或放在数据中心服务区域,也可以与防火墙或IPS等网关设备串联在一起。总之部署时WAF要尽量靠近web服务器。

网闸

一、作用

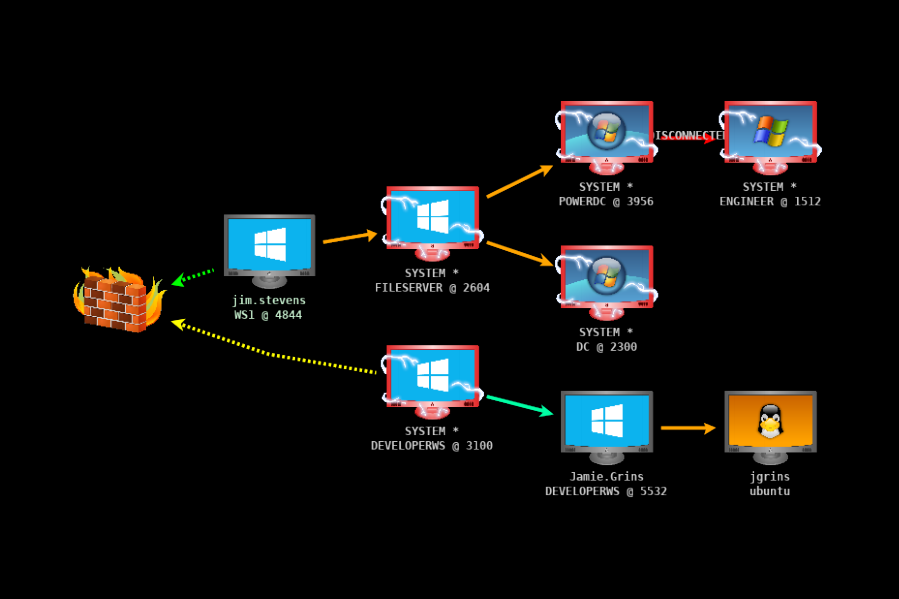

- 物理层面的网络安全隔离

对网络的隔离是通过网闸隔离硬件实现两个网络在链路层断开,但是为了交换数据,隔离硬件在两个网络对应的硬件上进行切换,通过对硬件上的存储芯片的读写,完成数据的交换。 - 防止已知与未知木马程序

通常见到的木马大部分时基于TCP的,木马在工作的时候客户端和服务端需要建立连接,而安全隔离网闸由于使用了自定义的私有协议,使得支持传统网络结构的所有协议均失效,从原理上就实现切断所有TCP连接,包括UDP、ICMP等其他各种协议,使各种木马无法通过安全隔离网闸进行通讯,从而防止已知或未知的木马攻击。 - 通过添加功能模块扩展能力

访问控制模块

病毒查杀模块

安全审计模块

二、数据隔离交换过程

- 内网主机系统收到数据,进行协议分离,安全检测,然后发送隔离交换模块

- 隔离交换模块断开彼此链接,连接内外网主机系统,内网主机系统写数据到交换缓冲区

- 隔离交换模块断开内外网主机系统,彼此链接,进行通讯协商,完成数据交换

- 隔离交换模块断开彼此链接,连接内外网主机系统,外网主机系统从交换缓存读取数据

- 外网主机系统获取数据,进行数据重组,安全检测,与外网主机建立连接

- 从外网往内网交换数据,工作流程相同

三、网闸&传统隔离设备

| 对比项目 | 安全隔离网闸 | 传统隔离设备 |

|---|---|---|

| 硬件结构 | ”2+1“结构 | 单主机 |

| 操作系统 | 两主机系统各有独立OS | 单一OS |

| 协议处理 | 网闸采用自身私有协议,避免OSI7层模型攻击 | 采用在OSI协议栈的2-7层进行包过滤 |

| 安全机制 | 综合了访问控制、内容过滤、抗攻击、硬件隔离等安全防护技术 | 简单的进行包头检查 |

| 管理安全 | 两主机系统分别有独立的管理接口安全策略分别下达,不可能被控制 | 攻击者获得管理员权限时可调整防火墙安全策略 |

上网行为管理

一、作用

- 流量监控

- 行为管理

- 用户管理

- 日志审查统计

二、功能

- 应用控制

基于数据包特征码的应用识别技术,识别超过300多种当前主流应用,定义所允许、禁止使用的某些应用 - 内容过滤

对于常用的应用的内容进行关键字的检测,对出现关键字的数据进行过滤 - 网址控制

用于定义所允许、禁止访问的网站,可以手动添加网址类型 - 网页搜索

记录搜索关键字进行控制 - 应用审计

分为即时通讯审计、邮件发送审计、邮件接收审计、发帖审计 - 流量控制

控制用户、应用的流量,可以支持动态流量、静态流量的设置

三、设备部署

该设备一般部署在网络出口,对内部网络连接到互联网的数据进行采集、分析和识别。实时记录内网用户的上网行为,过滤不良信息。并对相关的上网行为如:发送和接收的相关内容进行控制、存储、分析和查询。